5月12日开始突然在全球爆发的勒索蠕虫攻击仍在蔓延,5月14日,360威胁情报中心发布了WannaCrypt(永恒之蓝)勒索蠕虫最新态势,截至5月13日20点,国内有29372家机构组织的数十万台机器感染,其中有教育科研机构4341家中招,是此次事件的重灾区。

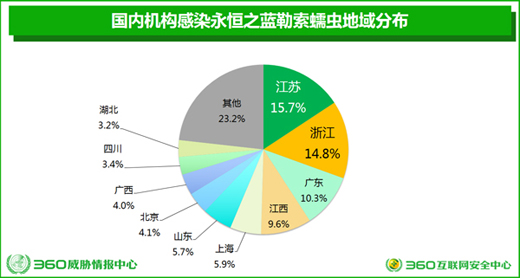

在受影响的地区中,江苏、浙江、广东、江西、上海、山东、北京和广西排名前八位。

根据360威胁情报中心的统计,在短短一天多的时间,WannaCrypt(永恒之蓝)勒索蠕虫已经攻击了近百个国家的超过10万家企业和公共组织,其中包括1600家美国组织,11200家俄罗斯组织。

国内被感染的组织和机构已经覆盖了几乎所有地区,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端等多个领域,被感染的电脑数字还在不断增长中。

被勒索蠕虫病毒感染的组织和机构已经覆盖了国内几乎所有地区。

从行业分布来看,教育科研机构成为最大的重灾区。共有4316个教育机构IP被发现感染永恒之蓝勒索蠕虫,占比为14.7%;其次是生活服务类机构,3302个,占比11.2%;商业中心(办公楼、写字楼、购物中心等)3014个,占比10.3%,交通运输2686个,占比9.1%。另有1053个政府、事业单位及社会团体,706个医疗卫生机构、422个企业,以及85个宗教设施的IP都被发现感染了永恒之蓝勒索蠕虫。

WannaCrypt(永恒之蓝)勒索蠕虫是从5月12日开始突然在全球爆发的勒索蠕虫攻击,包括英国医疗系统、快递公司FedEx、俄罗斯内政部、俄罗斯电信公司Megafon、西班牙电信都被攻陷。WannaCrypt(永恒之蓝)勒索蠕虫利用的是泄露的NSA网络军火库中的永恒之蓝攻击程序,这是NSA网络军火民用化的全球第一例。一个月前,第四批NSA相关网络攻击工具及文档被Shadow Brokers组织公布,包含了涉及多个Windows系统服务(SMB、RDP、IIS)的远程命令执行工具,其中就包括“永恒之蓝”攻击程序。

鉴于WannaCrypt(永恒之蓝)勒索蠕虫影响呈现严重态势,360建议国内各大型机构采取以下紧急处置措施:

1.确认影响范围

潜在受影响系统确认

扫描内网,发现所有开放445 SMB服务端口的终端和服务器,对于Win7及以上版本的系统确认是否安装了MS17-010补丁,如没有安装则受威胁影响。Win7以下的Windows XP/2003目前没有补丁,只要开启SMB服务就受影响。

已感染蠕虫系统发现

被感染的机器屏幕会显示如下的告知付赎金的界面:

360企业安全天眼系统已经更新了检测规则,自动更新规则以后,对发生感染的系统会产生告警。

2.应急处置方法

在网络层面,目前利用漏洞进行攻击传播的蠕虫开始泛滥,360企业安全强烈建议网络管理员在网络边界的防火墙上阻断445端口的访问,如果边界上有IPS和360天堤智慧防火墙之类的设备,请升级设备的检测规则到最新版本并设置相应漏洞攻击的阻断,直到确认网内的电脑已经安装了MS17-010补丁或关闭了Server服务。

在终端层面,如果发现445端口开放,需要关闭Server服务。

3.根治方法

对于Win7及以上版本的操作系统,目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请立即电脑安装此补丁。

对于Windows XP、2003等微软按计划已不再提供安全更新的机器,针对本次影响巨大的网络攻击事件,微软特别提供了补丁,请到如下网址下载安装:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

出于基于权限最小化的安全实践,建议用户关闭并非必需使用的Server服务,操作方法见应急处置方法。

4.恢复阶段

建议针对重要业务系统立即进行数据备份,针对重要业务终端进行系统镜像,制作足够的系统恢复盘或者设备进行替换。

(关键字:勒索蠕虫)